2021 新年 莳昇&麦萨 联合解密&WriteUP

大家好!

想必我和莳昇共同制作的 2021 新年解密 大家都应该或多或少地玩过了,那么这篇文章将作为本次解密的 WriteUP 发布。

Part 0&1 - 登录“论坛”

首先我们通过公布的 Sway 文档链接进入本次解密的欢迎页~

滚动页面至下方 那么,就开始吧! ,点击 ❤戳❤我❤立❤即❤开❤始❤解❤谜❤ 进入 “论坛” 的 “登录页面” 。

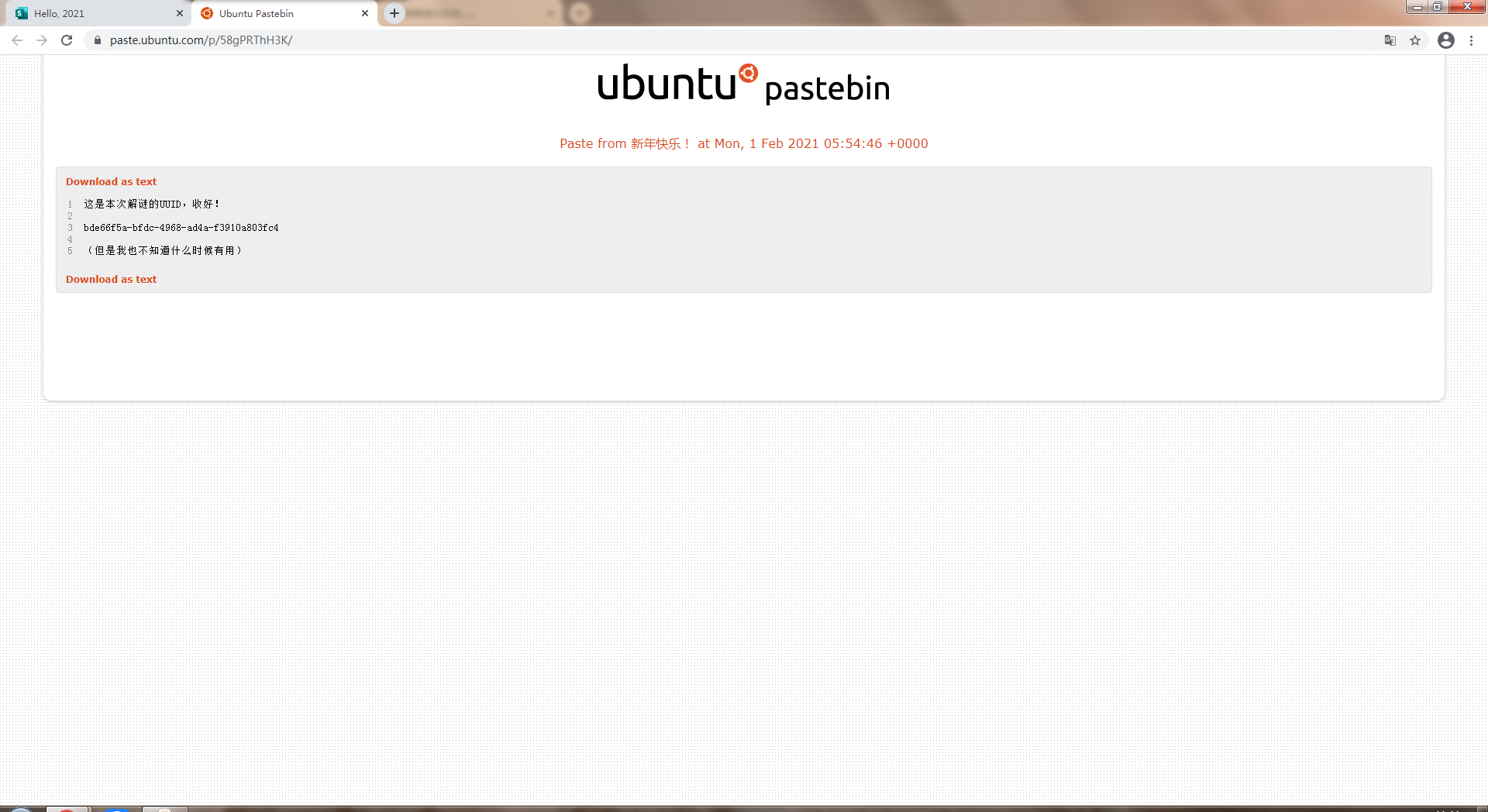

在 “论坛” 入口链接的下方,有一个 Ubuntu Pastebin 的链接,点击进入,可获得本次解密的最大参数 UUID ,将该 UUID 保存,开始尝试登录 “论坛” 。

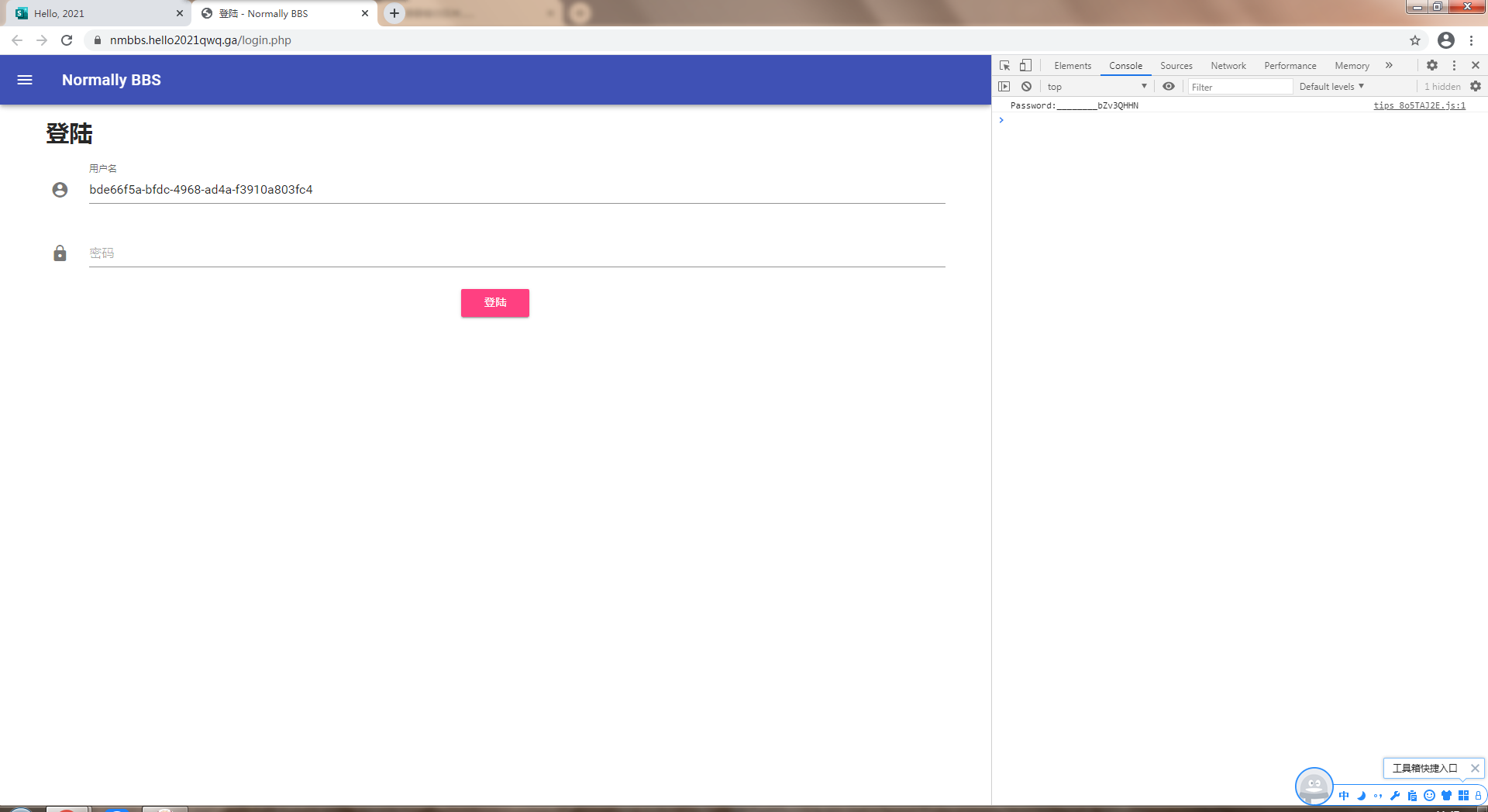

在 “论坛登录页” 中,我们将刚刚获得的 UUID 填入 username 一栏,但是密码是什么呢...?

此时就需要请到我们可爱的 F12 君!在登录页面按下 F12 ,进入 Console ,就会看到登录密码的后半部分。

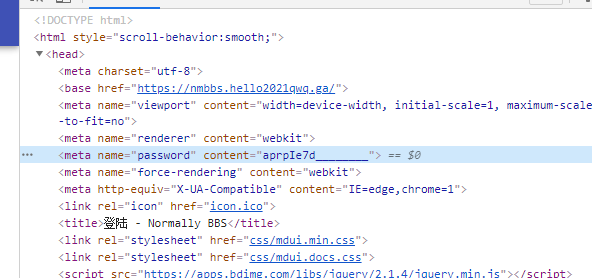

前半部分在哪里呢?

我们切换调试工具到 Element 选项卡,展开 head 标签下的内容,即可在一堆 meta 标签中找到一个 name 为 password 的标签,将该标签中的值与另一半合并,即可获得 “论坛” 登陆密码。

Part 2&3 - 进入 “后台” ,获取 API

成功登陆 “论坛” 之后,我们点击阅读论坛中唯一一个 “帖子” 。在该帖子中,站长提到了该论坛的后台存在一些问题,并且为了庆祝 “开站” ,站长将自己的一个 “API” 开放给用户使用。

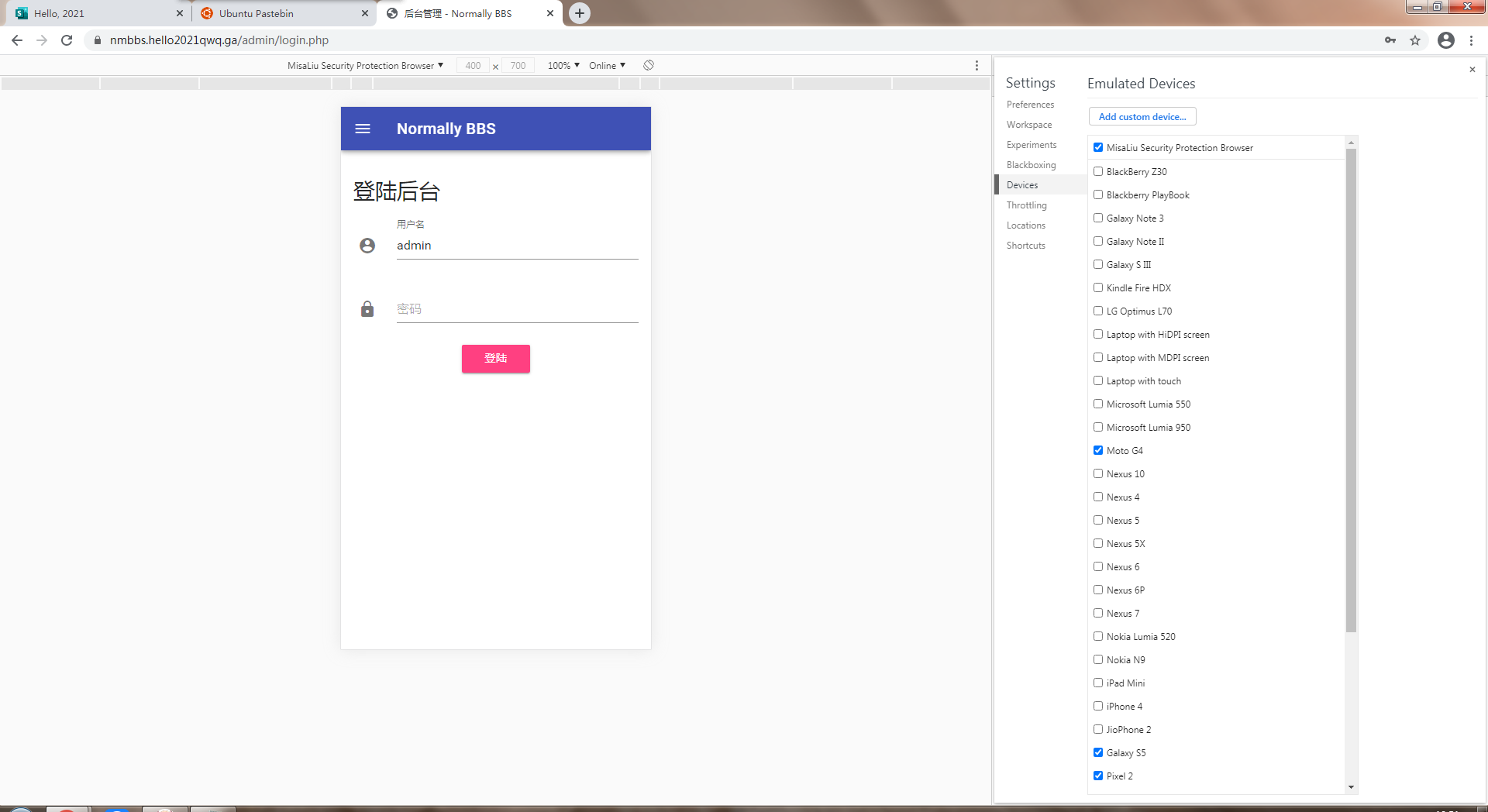

在了解该 “API” 的调用方法后,我们直接尝试进入 “论坛后台” (https://nmbbs.hello2021qwq.ga/admin/)。进入后台居然还需要 MisaLiu Security Protection Browser 浏览器,使用各种方法伪造这个浏览器之后刷新页面,便能看见管理员登陆入口。

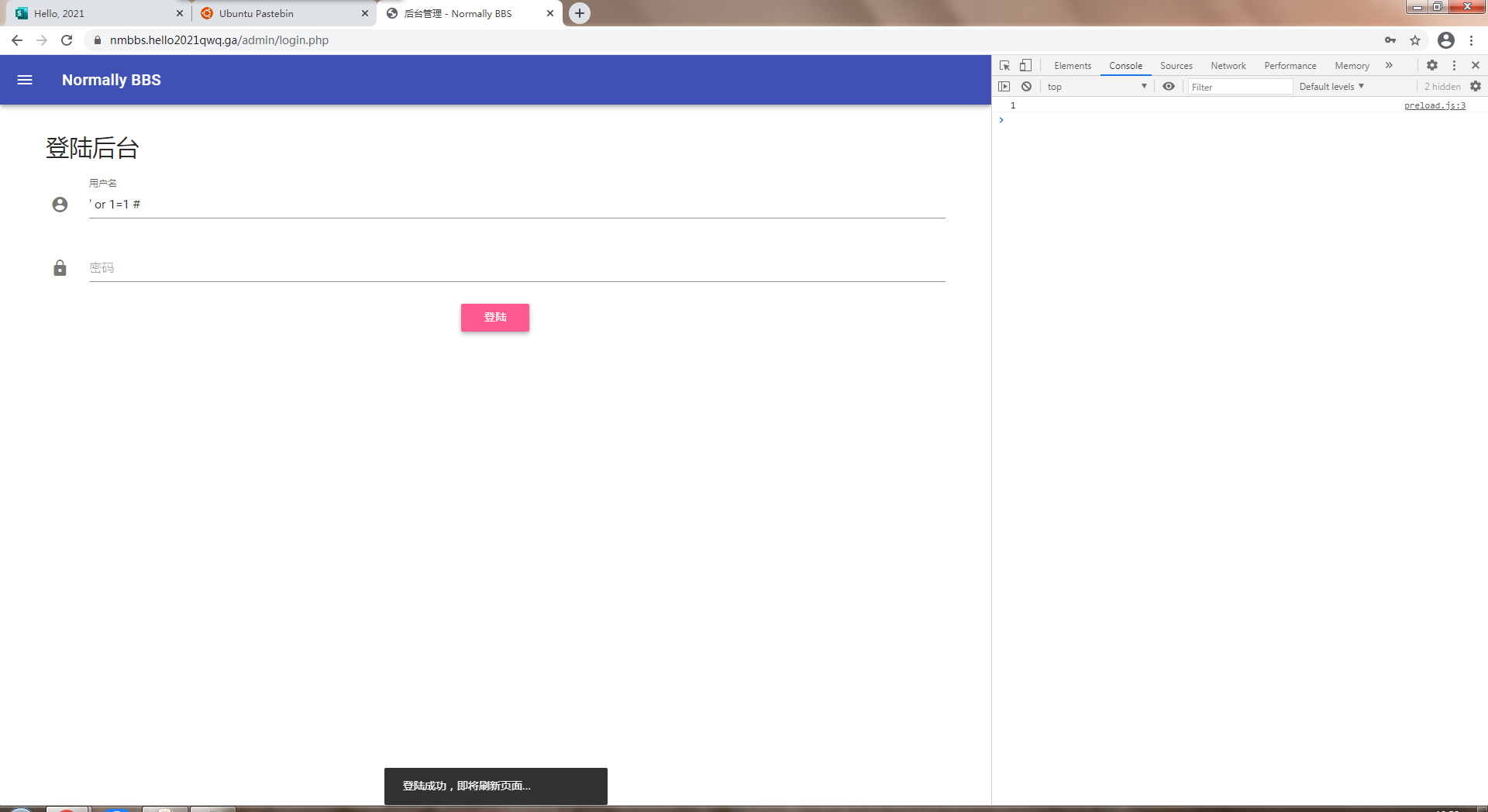

考虑到论坛程序不可能是静态网站,我们尝试使用 SQL 数据库注入中最为基础的 “万能用户名” ' or 1=1 # 。试一下,成功绕过验证进入后台。

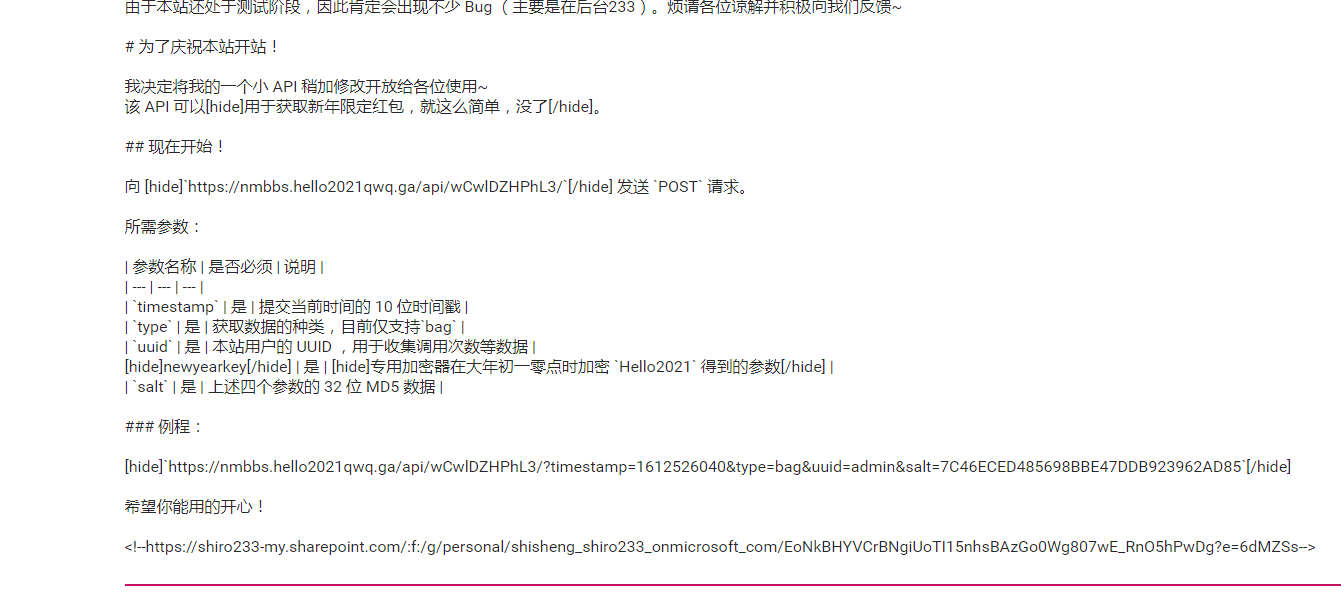

进入后台编辑帖子,可以看见被楼主藏起来的 “API 信息” ,还有一个被注释掉的蜜汁 OneDrive 文件地址,应该是所谓的 “专用加密器” 。

在网页的源码中,帖子内容编辑框下方的注释告诉了我们网盘文件的密码 (由于设计问题导致该版块密码有误,故我们临时修改了网盘密码,给各位说声抱歉!) 。通过该密码访问网盘文件,可得专用加密器 “newyearkey.exe” 以及使用方法。

Part 4 - 提交数据,获取红包

通过上面的步骤我们已经将所有的必要信息获得到了,现在只需要向我们所得知的地址 POST 数据就可以获得红包码了!

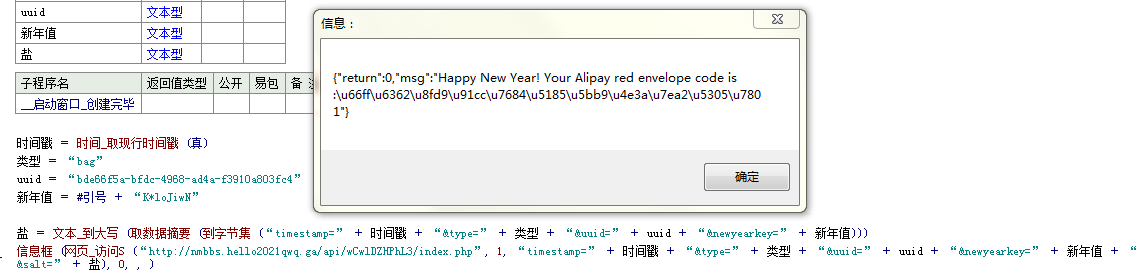

在这一步骤中,你可以使用 POSTMAN ,也可以使用自己熟悉的语言编写脚本发包。以我测试时使用的 易语言 为例:

如果一切都没有问题,那么就会返回红包码,反之则会报错,自己琢磨一下是哪里的问题吧 ;)

最后!

无论您是否参与了本次解密,也无论您是否成功解完了所有的题目,我和时升还是要在这里祝福大家:

2021 牛年快乐!祝各位新的一年「牛」转乾坤,牛气冲天!